Le hace «WannaCry»

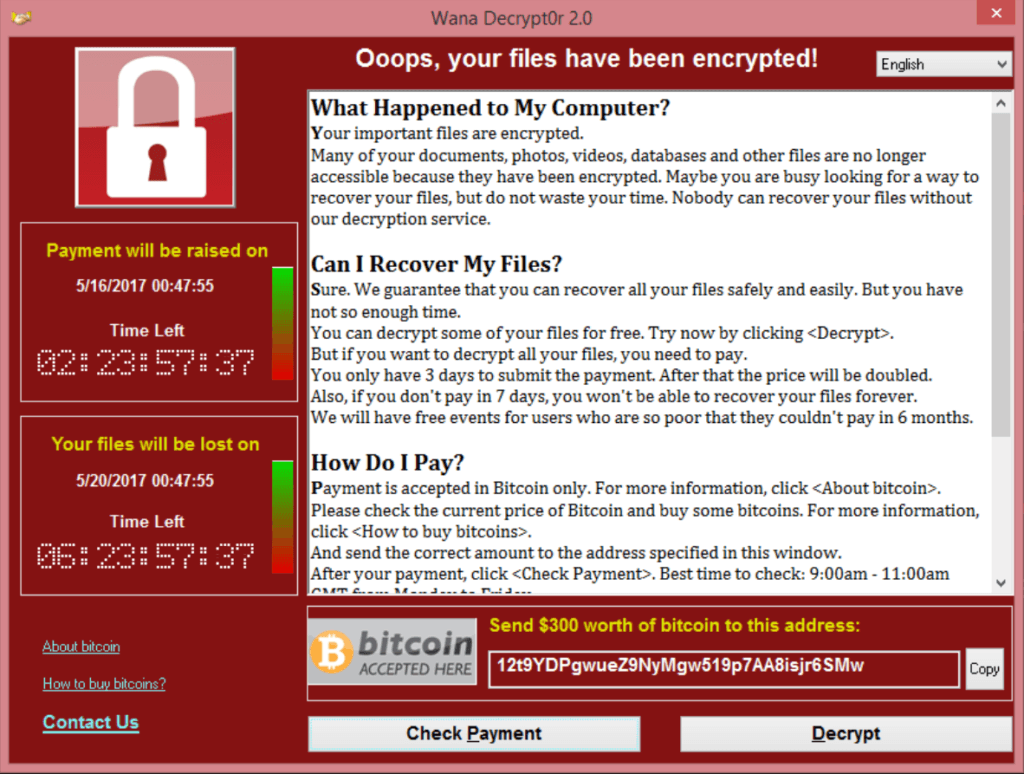

La rápida proliferación global del ransomware WannaCry al final de la semana pasada debería haber hecho que todos piensen duro acerca de la seguridad.

Microsoft ha inclinado su crítica a las agencias de seguridad por i) mantener en secreto las vulnerabilidades para que puedan explotarlas y ii) permitir que sean filtradas y explotadas por otros. Señalaron que podríamos sentir diferente si se trataba de misiles Tomahawk, pero tal vez no deberíamos. Es tentador concluir que Microsoft entró primero antes de que otros los criticaron por no poder soportar las sistemas antiguos durante el tiempo suficiente, y por escribir las sistemas que tenían vulnerabilidades en ellos en el primer lugar.

Las empresas también deben estar sometidos a críticas por no aplicar los parches con la suficiente rapidez y por utilizar el software anticuado que ya no era compatible. De hecho, probablemente deberían ser criticados por no tomar la seguridad suficientemente en serio en general.

i2O ha tomado una serie de acciones para incrementar su juego de seguridad, reconociendo que sirve a una industria que es responsable de la infraestructura nacional crítica. i2O ha:

- Nombrado un Jefe de Seguridad

- Implementado un Sistema de Gestión de la Seguridad no como un ejercicio de casilla para obtener la acreditación de ISO 270001 sino para asegurar que la seguridad esté totalmente integrada en el negocio

- Empezado a reportar mensualmente a nivel del directorio sobre las infracciones a la seguridad y las medidas para mejorar la seguridad de la misma manera que se informa la Salud y Seguridad

- Comisionado las pruebas de penetración regulares de terceros y actúa sobre los resultados

Como un adoptante relativamente lento y la actualización del software, la industria del agua tiene su parte justa del software viejo. Cualquier persona que lo utilice reconozca inmediatamente la jerga de Windows 95. Además de su interfaz de usuario siendo el estado de la técnica, hay una serie de ventajas de la seguridad para nuestros clientes en el uso del servicio de software de i2O, incluyendo:

- Separación de TO de TI ( según lo aconsejado por las agencias de seguridad del RU)

- Tenemos la responsabilidad de la seguridad y aplicamos las correcciones y parches rápidamente sin ningún proceso de actualización del cliente

En lugar de buscar la culpa de otros partidos, cada componente de la cadena de suministro haría bien en pensar duro en lo que puede hacer para hacer las cosas más seguras. Hay una carrera armamentista en la guerra cibernética y vale la pena permanecer adelante.

Tags: Blog, LATAM, UK, i2O, Seguridad, Oriente Medio, Asia Pacifico, Norteamérica, África, Europa